Apakah VPN Gratisan berbahaya untuk koneksi perbankan ? (Catatan : Saya gunakan kata Gratisan disini, karena ada VPN yang memang disetting khusus untuk keperluan tertentu, dan umumnya berbayar).

Generalisirnya tidak bisa seperti itu. Beberapa layanan perbankan, seperti BCA dan BNI misalnya [dalam pengalaman penulis], memang mencegah IP yang “tidak sehat” untuk mengakses web perbankan mereka. Jika sistem mereka mendapatkan penggunaan IP yang mencurigakan, maka pemblokiran dilakukan untuk fitur-fitur vital, seperti Transfer, Penambahan Akun Transfer yang Baru dll.

Tapi apakah ketika menggunakan VPN data kita otomatis terbaca oleh penyedia VPN ?

Generalisir seperti ini keliru.

Untuk memahaminya mari kita lihat bagaimana konsep Man In The Middle Attack (MITM) secara sederhana.

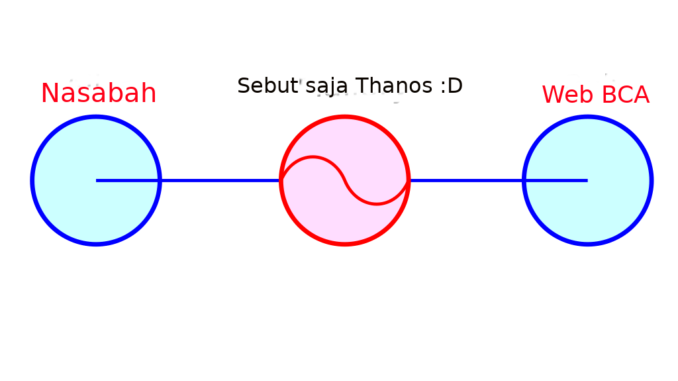

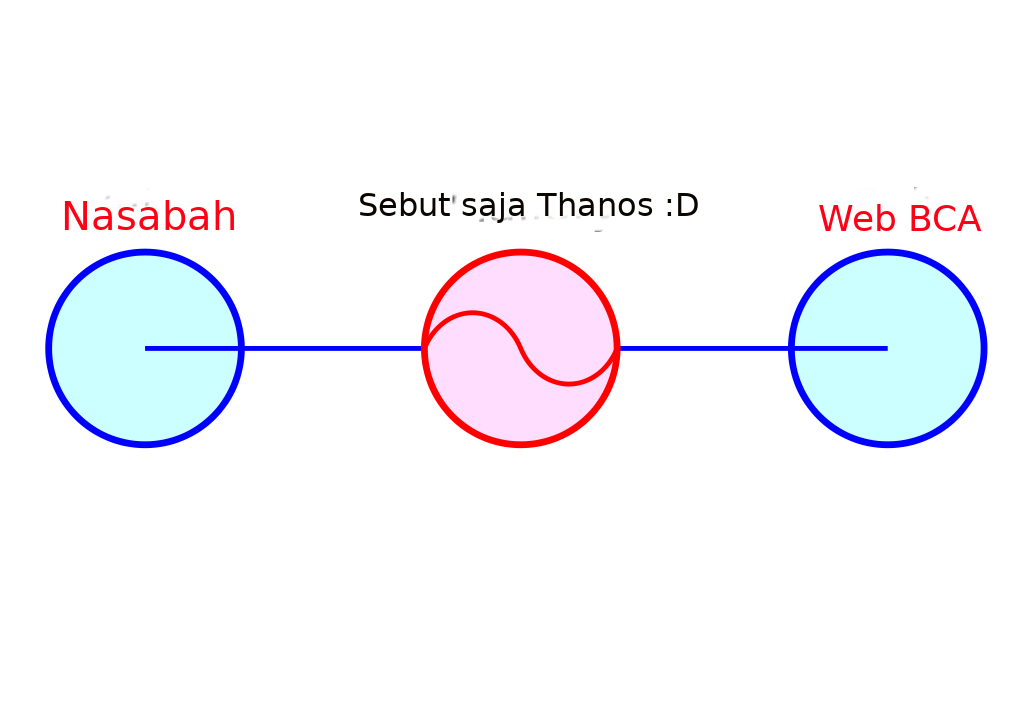

Perhatikan gambar berikut ini :

Nah, si Thanos yang ditengah itulah yang kita sebut Man in The Middle.

Dia meng-intercept (menyela) koneksi antara Nasabah dengan Web BCA, misalnya dengan :

- Membuat wifi gratisan yang mengarahkan domain BCA ke situs palsu yang dibuatnya

- Membuat situs palsu yang mirip dengan BCA, misalnya kilkbca.com (kasus ini sempat heboh juga beberapa tahun yang lalu, karena orang seringkali salah mengetik klik menjadi kilk)

Secara sederhana saat pengguna memasukkan username dan password maka username dan password itu akan terbaca oleh Si Thanos itu, yang kemudian dia gunakan untuk mengakses web BCA untuk kepentingan dirinya sendiri. Hal yang sama juga bisa terjadi pada web-web dengan credential username dan password seperti media sosial.

Tapi apakah semudah itu ?

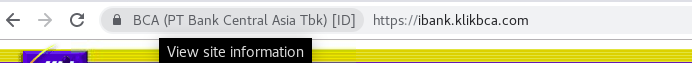

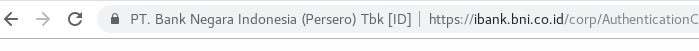

Syukurnya Tidak. Ada teknologi Enkripsi yang kita kenal dengan SSL. Makanya kita akan lihat bar seperti tampak pada gambar berikut ini saat membuka situs perbankan :

Nah ini yang membuat perbedaan signifikan pada data yang dikirimkan dan diterima antara link yang HTTP saja dan HTTPS.

Link HTTP akan mengirim username dan password anda dalam bentuk plaintext, yakni teks telanjang yang bisa dibaca siapa saja, termasuk anak kecil yang sudah bisa membaca.

Tetapi Link HTTPS akan mengubah terlebih dahulu username dan password anda (atau data pribadi lainnya) menjadi sebuah kode tertentu, yang tidak bisa dibaca oleh manusia, baru kemudian mengirimkannya keluar dari browser anda. (Teorinya : Sebuah komputer dengan spesifikasi PC desktop membutuhkan waktu 1,5 juta tahun untuk memecahkan enkripsi 2048 bit yang kini jadi standar SSL)

Salah satu pembuktian tentang bagaimana enkripsi ini bekerja pernah kami tulis di artikel yang lain di web ini : https://opensource.rezaervani.com/2019/04/16/apa-beda-https-dengan-http-biasa-dan-adakah-bahayanya/

Jadi salah satu yang harus dipastikan, ketika kita mengakses sebuah situs perbankan adalah ada tulisan Bar seperti itu.

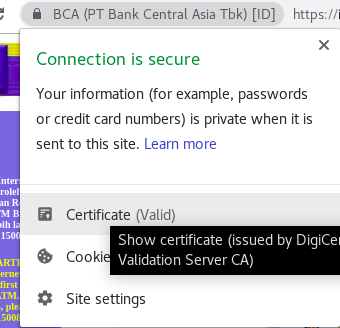

Atau kalau kita ingin lebih yakin, atau ada link https tapi tidak ada bar seperti BCA dan BNI, maka klik kanan di tanda gembok yang ada di browser :

Pertama lihat tulisan Connection is Secure (yang berwarna hijau). Ini harus ada.

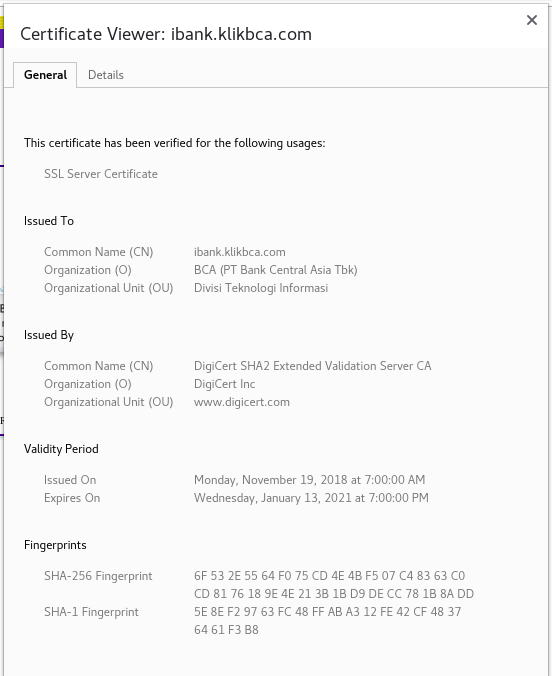

Lalu untuk lebih meyakinkan : Klik Certificate, maka akan muncul tampilan seperti berikut :

Maka kita akan menemukan nama Organisasi BCA (PT Bank Central Asia Tbk) di sertifikat itu. Berarti itu situs yang asli, karena verifikasi SSL harus dilakukan di level organisasi atau domain, tidak sembarangan orang bisa menerbitkan sertifikat SSL untuk sebuah domain atau organisasi tertentu.

Hal yang sama bisa anda praktekkan untuk situs lain termasuk facebook misalnya.

Bagaimana dengan Android ?

Aplikasi resmi dari sebuah layanan (e-banking BCA misalnya, atau aplikasi facebook) umumnya secara default menset koneksi ke internet dalam format terenkripsi, jadi hal yang sama juga berlaku.

Inilah mengapa sangat dianjurkan untuk tidak menggunakan aplikasi dari luar google playstore, karena pihak google juga melakukan verifikasi keamanan terhadap aplikasi dan juga lembaga pengembang aplikasi yang disimpan di store mereka.

Jadi kesimpulannya ?

Kesimpulannya : Tidak berarti koneksi VPN Gratisan itu pasti berbahaya untuk transaksi di web perbankan atau e-commerce.

Tetapi ada VPN Gratisan yang IP-nya berubah-ubah secara berkala, ini yang harus kita waspadai, karena tidak setiap IP yang digunakan VPN sehat adanya, terutama karena para spammer sering menggunakan VPN untuk menyembunyikan data mereka, maka umumnya IP yang digunakan VPN Gratisan tidak bersih dari data blacklist, misalnya data blacklist Barracuda.

Anda bisa mengecek IP yang anda gunakan setelah terkoneksi ke VPN via web kami di :

http://ipcheck.rumahilmu.or.id

Lalu salin angka yang muncul disana ke situs pengecekan blacklist IP seperti di :

https://mxtoolbox.com/blacklists.aspx

Kalau blacklistnya muncul banyak, HINDARI PENGGUNAAN LAYANAN VPN TERSEBUT

Kemudian hindari IP dari negara berikut yang tercatat sebagai negara dengan catatan buruk (urutan berdasarkan rangking) :

- China

- Vietnam

- India

- Rusia

- Brasil

Untuk mengetahui lokasi IP VPN Gratisan yang sedang anda gunakan, salin informasi IP-nya (yang anda ketahui dari http://ipcheck.rumahilmu.or.id tadi) ke situs pengecekan geolocation seperti :

Kalau dia dari 5 negara tersebut, HINDARI PENGGUNAAN LAYANAN VPN TERSEBUT

Atau anda bisa menggunakan VPN Gratisan SEPERLUNYA SAJA. Matikan saat anda mengakses situs-situs resmi seperti situs perbankan dan e-commerce.

Demikian, semoga ada manfaatnya.

Barakallahu fiikum

Leave a Reply